Avant de commencer, voici une petite anecdote concernant cette belle aventure !

C’était au temps où les évènements physiques avaient encore lieu en toute sérénité et sans masque… et notamment lors d’un des derniers VMUG France en physique, chez OVH Cloud à Paris !

Notre ami, Martin DARGENT d’EasyVirt, m’expliquait alors les fonctionnalités et les avantages de DC Scope ainsi que les dernières nouveautés du moment. À la fin de sa présentation, il me demanda mon avis… À première vue, son produit me semble plutôt très intéressant mais selon moi, il manque un élément majeur… à savoir la partie réseau !

Quelques mois après cet évènement, et il y a environ 1 an entre 2 confinements… Martin et son équipe reviennent vers moi pour m’annoncer : “C’est bon Alexis, on amorce la R&D pour prendre en charge la partie réseau dans DC Scope et cela va s’appeler (DC) NetScope !”.

Voici donc le résultat de ces développements que j’ai le plaisir de vous présenter !

Alors, c’est quoi DC NetScope ? C’est un module complémentaire à DCScope qui permet de rajouter différentes métriques orientées réseau à DC Scope. Ce module s’appuie sur le protocole NetFlow inclus directement dans vCenter (via le DVS).

Pour cela, il faut installer une nouvelle VM (DC NetScope) qui permet de réaliser la partie collector Netflow.

Point très positif, ce n’est pas une Monster VM comme certain produit… Cette VM a besoin uniquement des pré-requis suivants :

- 1vCPU

- 4Giga de RAM

- 40 + 100Giga de disque

Bien sûr, en fonction des infrastructures, il peut être nécessaire d’augmenter les paramètres, DCscope est utile pour surveiller cela ;-) )

Récupérez ensuite l’OVA sur le site EasyVirt :

Pour l’installation, vous pouvez utiliser directement la documentation de DC Scope => https://easyvirt.gitlab.io/dcscope/user-guide/netscope/fr/netscope/install

L’ensemble des étapes y est très claire et parfaiement décrite.

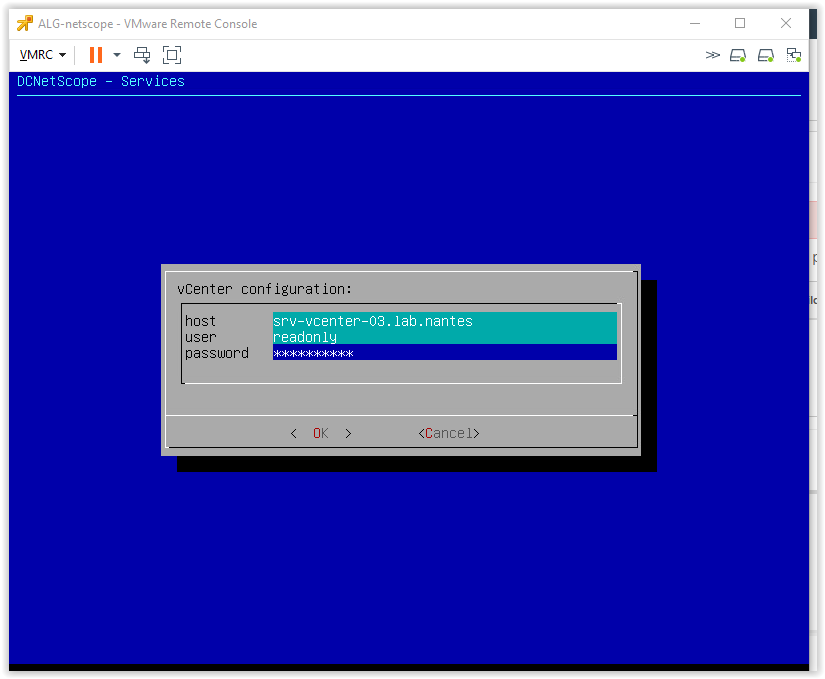

Une fois l’installation de l’OVA terminée, il faut passer à la configuration ! Pas de panique, la encore c’est assez fluide et simple. Depuis la console NetScope, renseignez les informations sur votre vCenter (un compte en lecture seul suffit !).

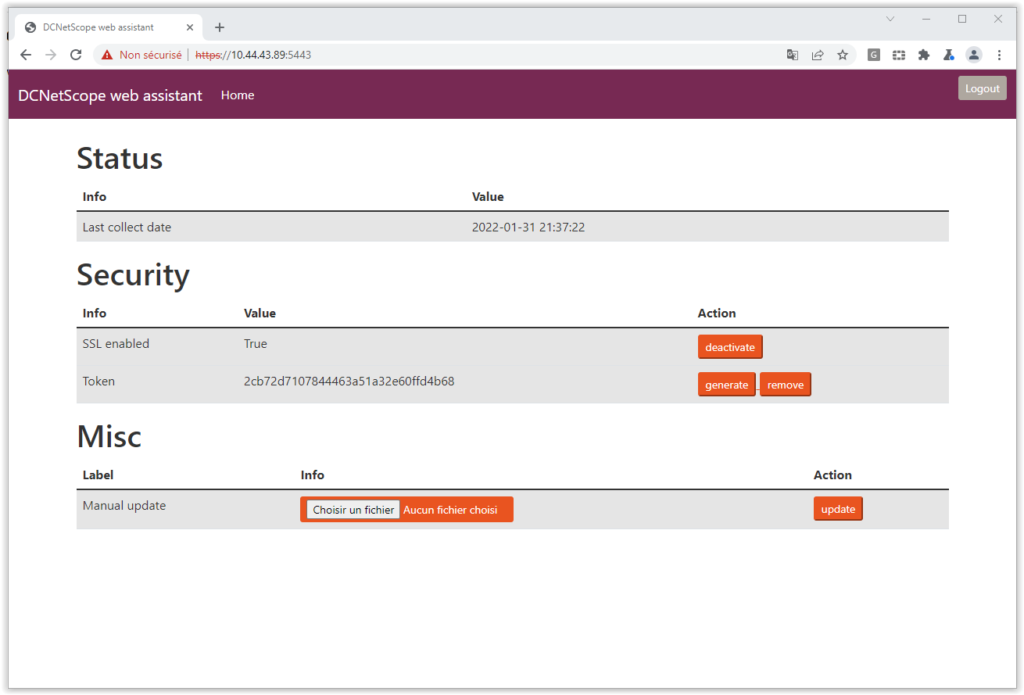

Depuis l’interface web de DC NetScope http://@IP:5000, je vous recommande d’activer le TLS (HTTPS) et un token.

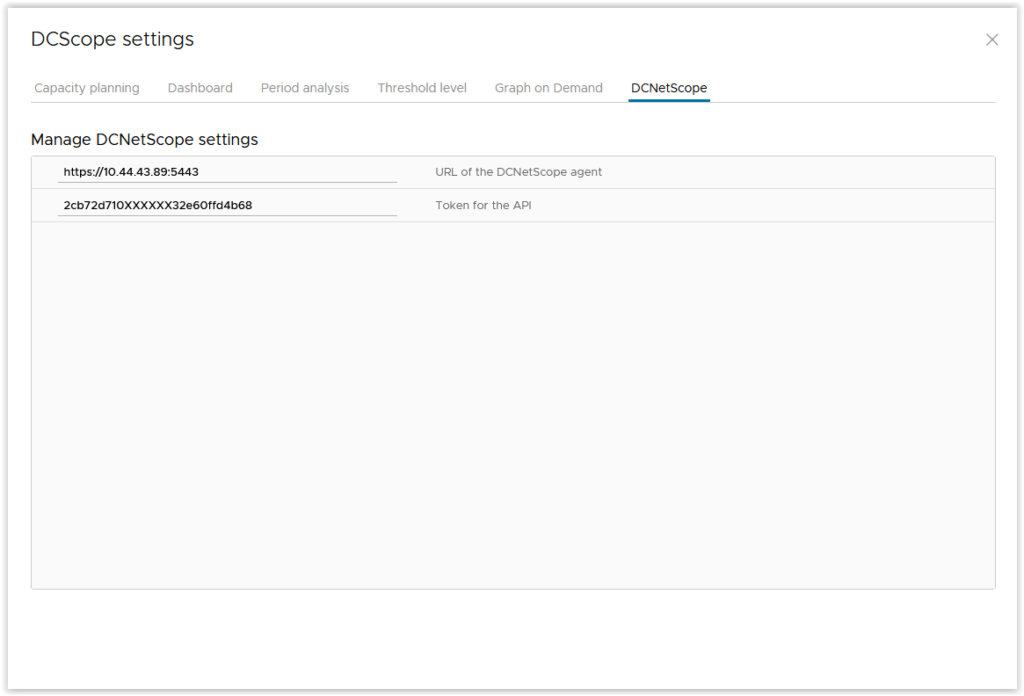

Il faut également configurer NetScope dans DC Scope.

Dans la partie Settings, précisez les infos sur DC NetScope.

Voilà, la configuration coté DC Scope / NetScope est terminée.

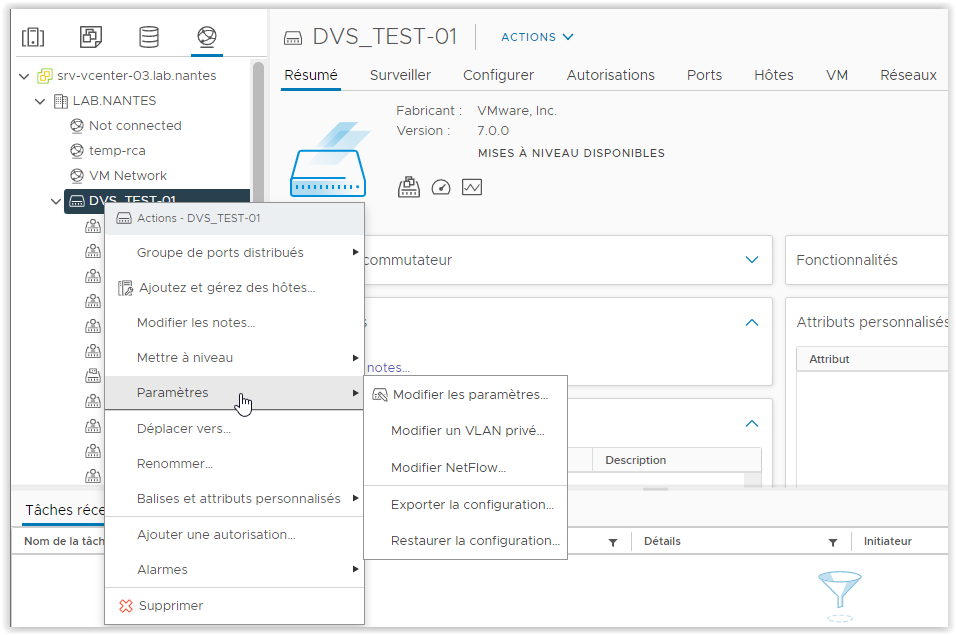

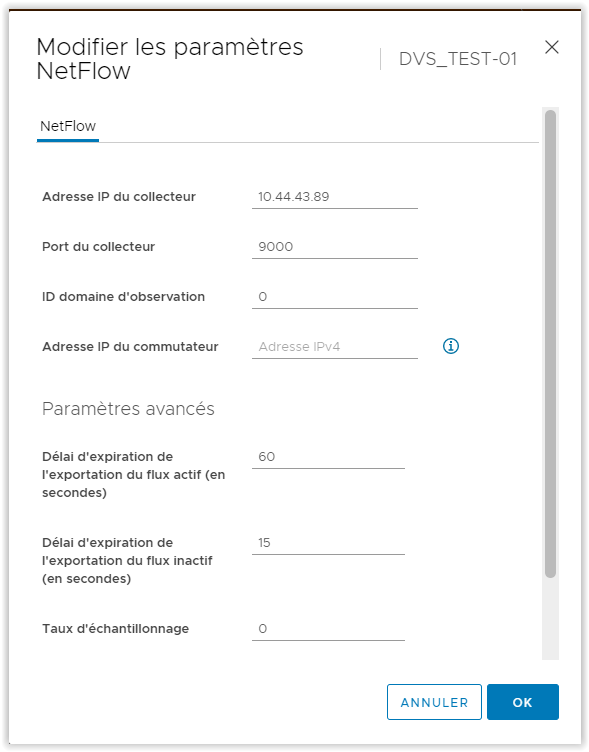

Il faut maintenant réaliser la configuration du vCenter pour envoyer l’ensemble des flux NetFlow vers Netscope. Vous devez disposer obligatoirement de DVS (VDS / Distributed vSwitch). Cela est de plus en plus la norme entre vSAN ou NSX-T (oui sinon il faut être en vSphere Enterprise Plus).

Depuis l’inventaire Réseau, sur le DVS, sélectionnez Paramètres => Modifier Netflow

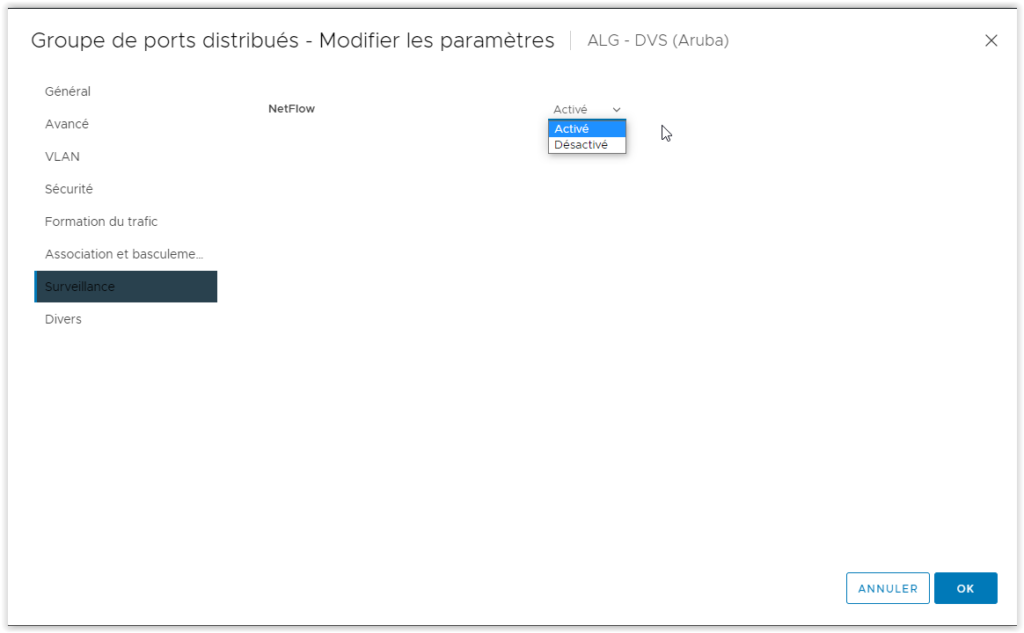

Les Port Groups (Vlans) doivent être aussi configurés pour envoyer les flux à NetScope.

- Réalisez l’opération sur chacun des Ports Groups du DVS.

- Patientez un peu (les premiers résultats apparaissent au bout de 10/15minutes…)

- Allez dans le menu en bas à gauche => DCNetScope

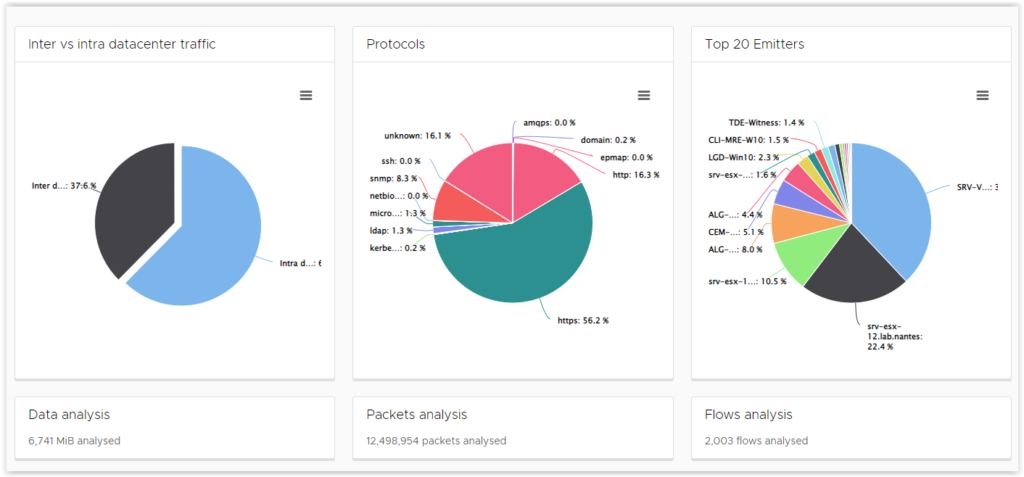

Le Dashboard contient directement 3 camemberts sur la journée en cours avec :

- le Traffic Inter/Intra Datacenter

- le Top Protocols

- le TOP 20 des émetteurs

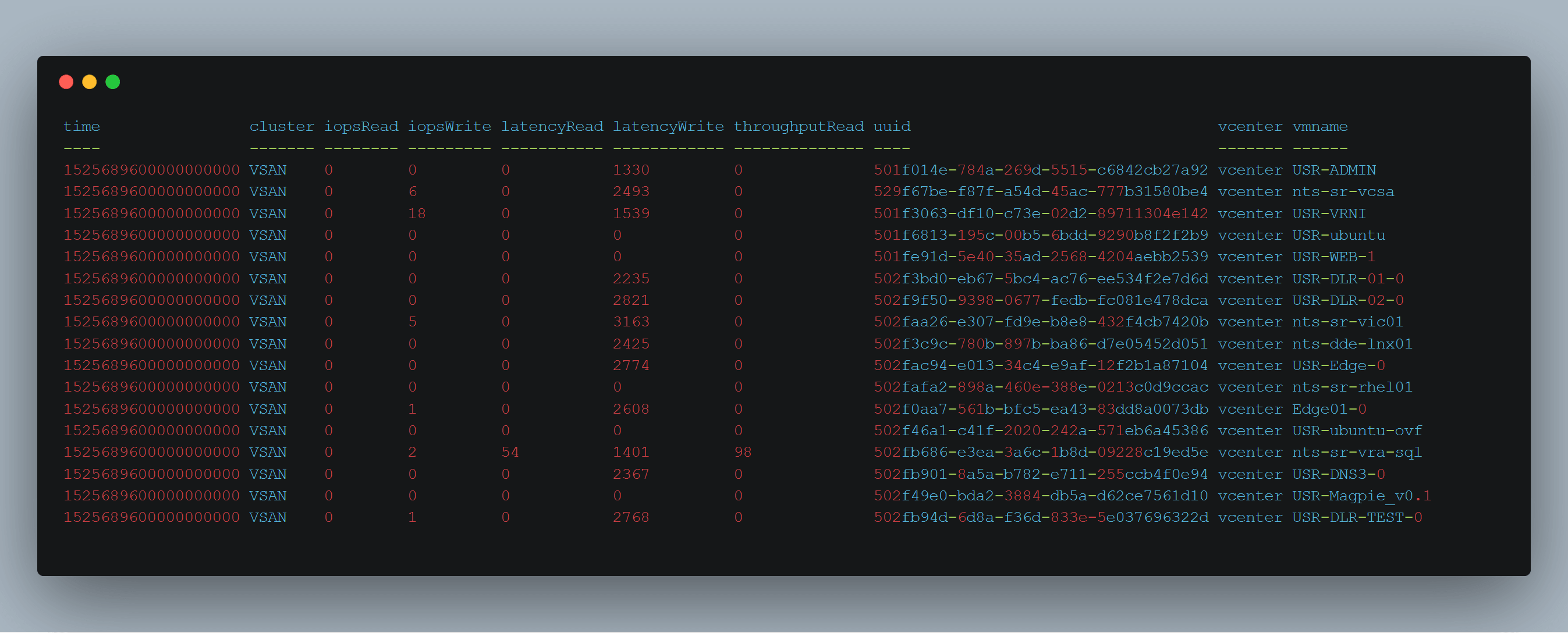

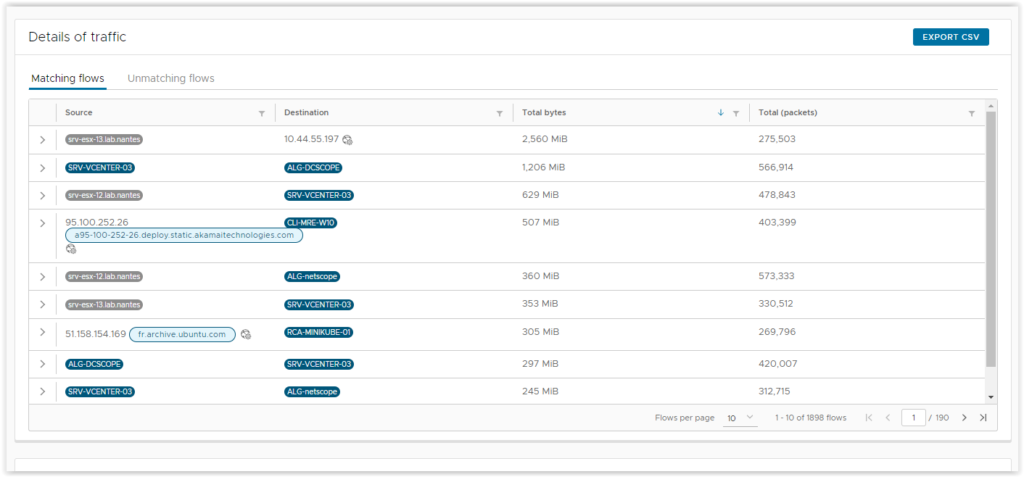

Vous pouvez observer ensuite la liste des flows (Flux) par défaut classé par nombre d’octets échangés.

Les objets en bleu sont des VMs, en gris des hosts et quand l’IP n’est pas sur l’infra VMware, vous avez directement l’adresse IP (où il est possible de réaliser une résolution DNS inverse pour récupèrer son nom…) .

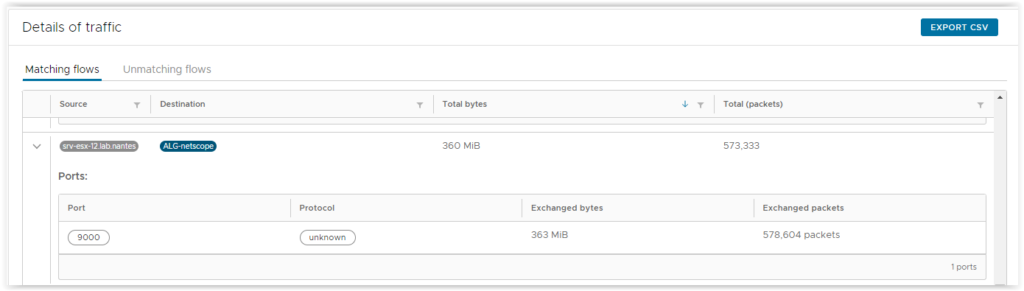

Vous pouvez agrandir pour avoir plus de détail sur les protocoles entre deux équipements et bien sûr exporter en CSV à n’importe quel moment !

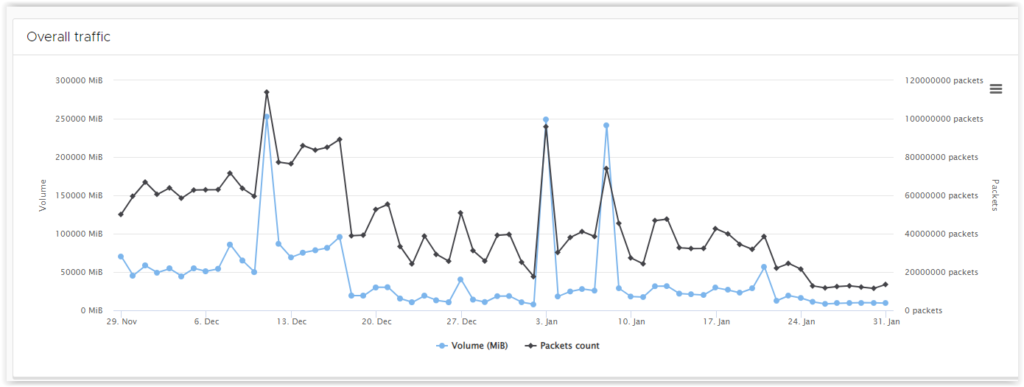

Pour terminer, vous observez un graphique mettant en avant le nombre de paquets et le volume échangé par jour depuis l’installation de DC NetScope.

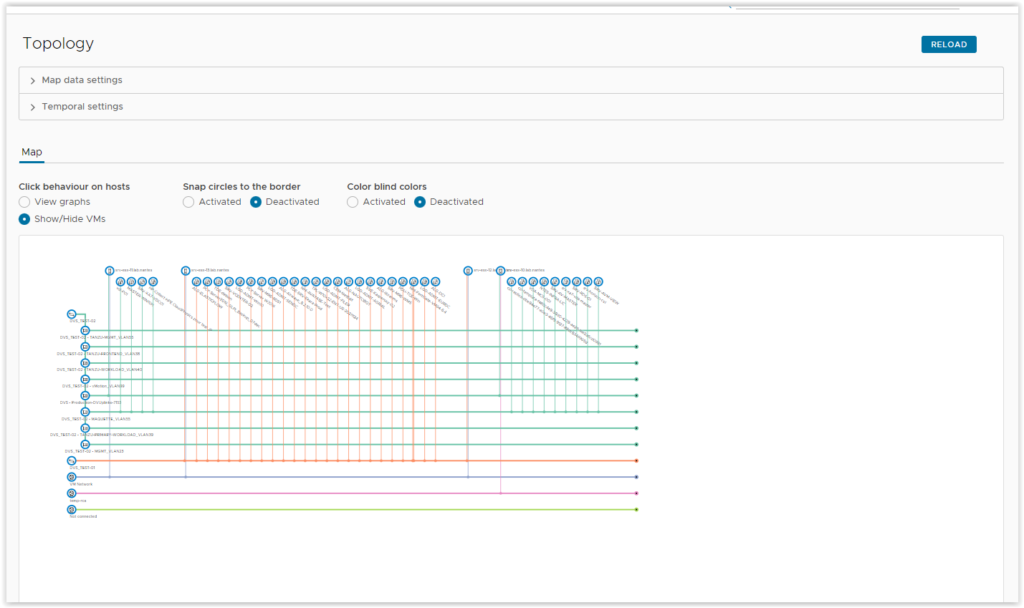

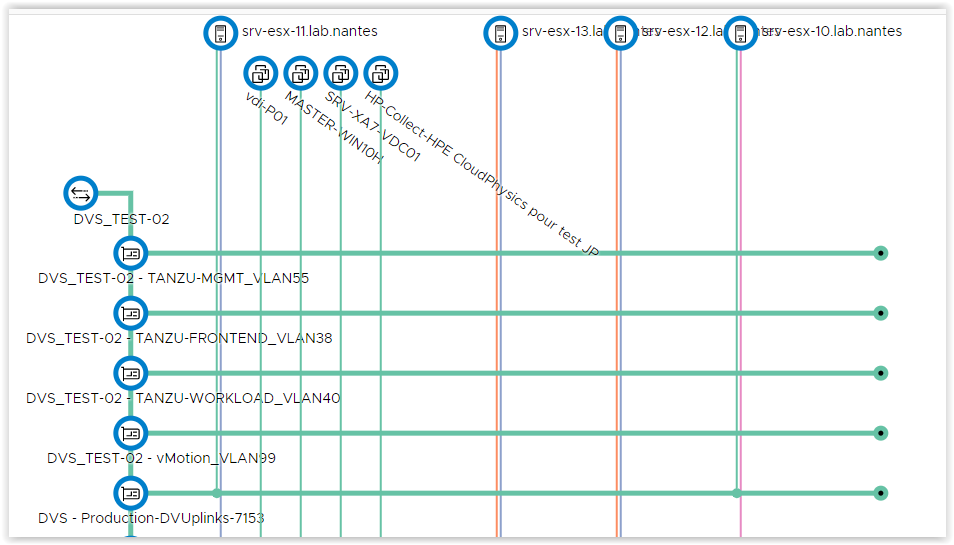

Le deuxième menu est la partie Topology qui permet d’avoir une vue « réseau » de l’infrastructure en fonction des DVS et Hosts où sont positionnées les VMs et connectées sur quel port Group.

En zoomant, vous découvrez maintenant où sont connectées les VMs.

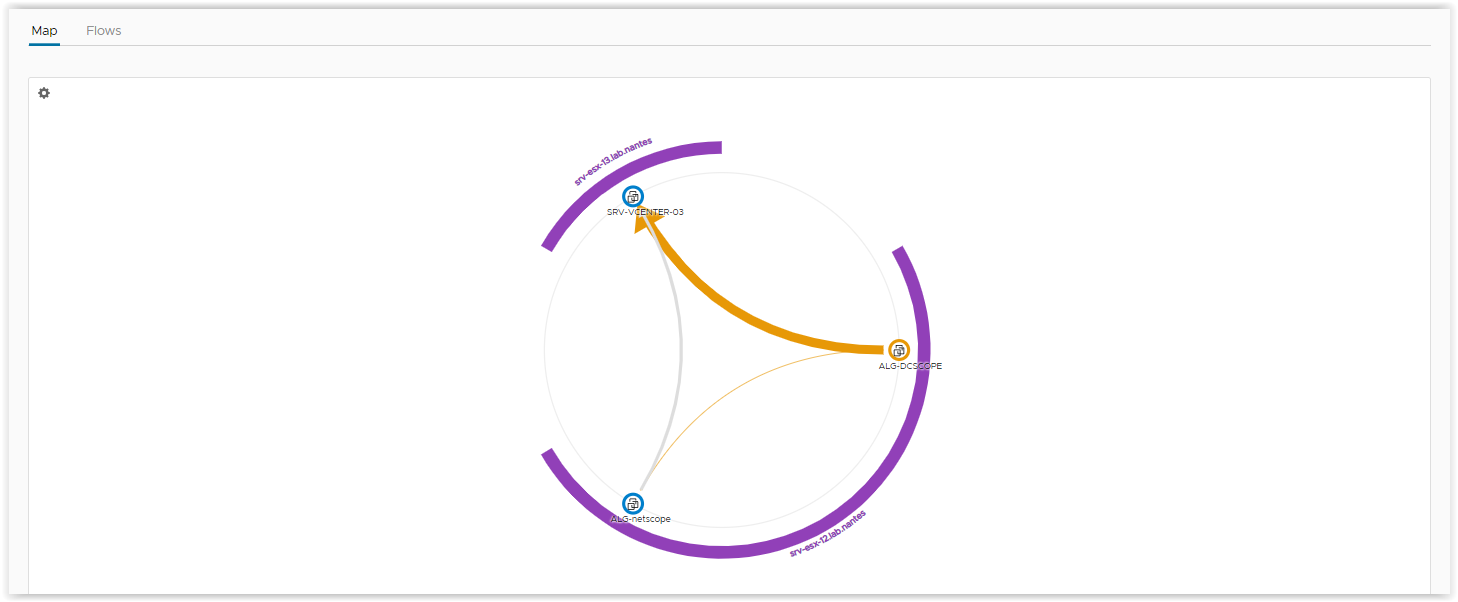

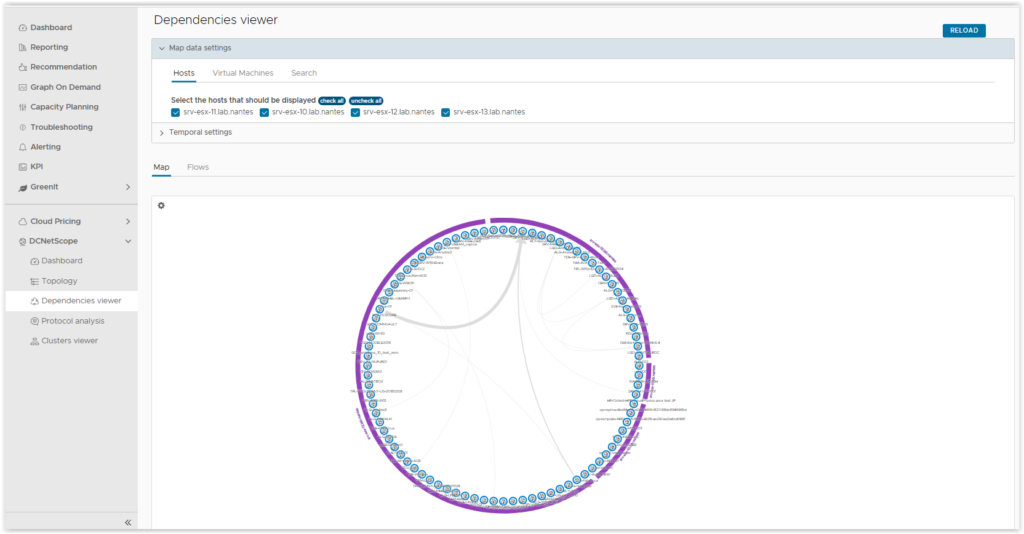

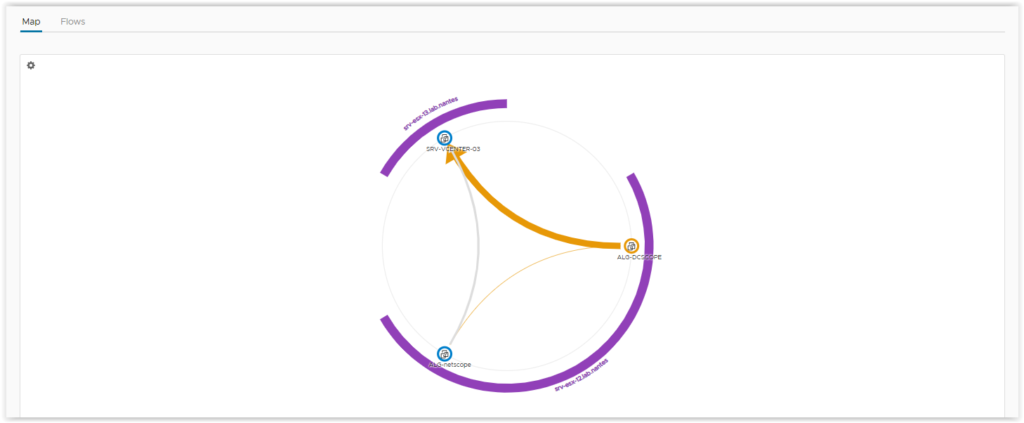

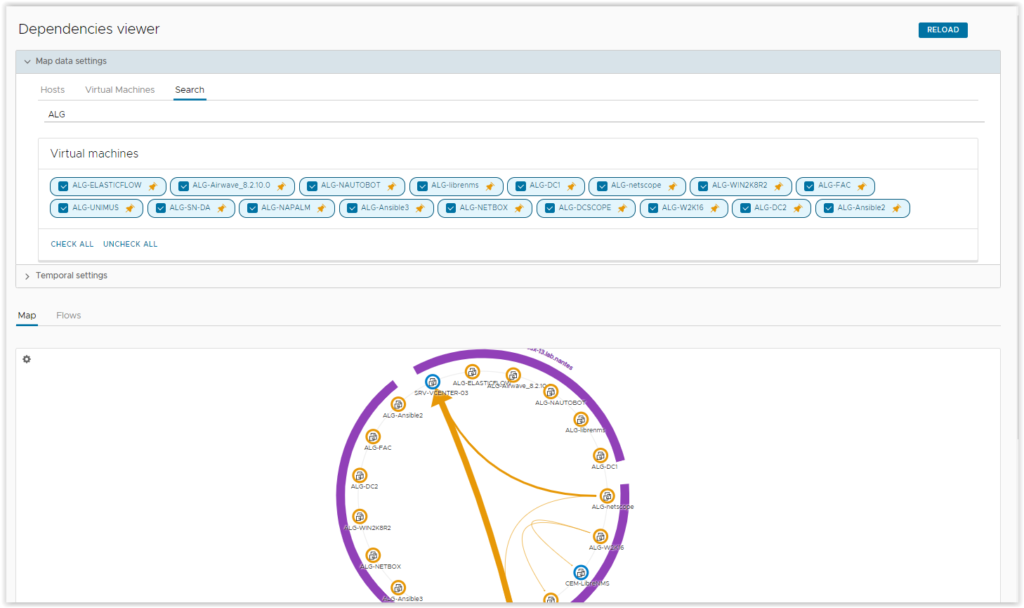

Le troisième menu avec la partie Dependencies Viewer, permet de disposer d’une vue d’ensemble des Hosts/VMs et des flux entre chaque VM.

Suivant la taille du trait, cela correspond au volume de Traffic échangé.

Vous avez la possibilité de faire un « Focus » en cliquant sur une VM.

Ou de rechercher directement des VMs.

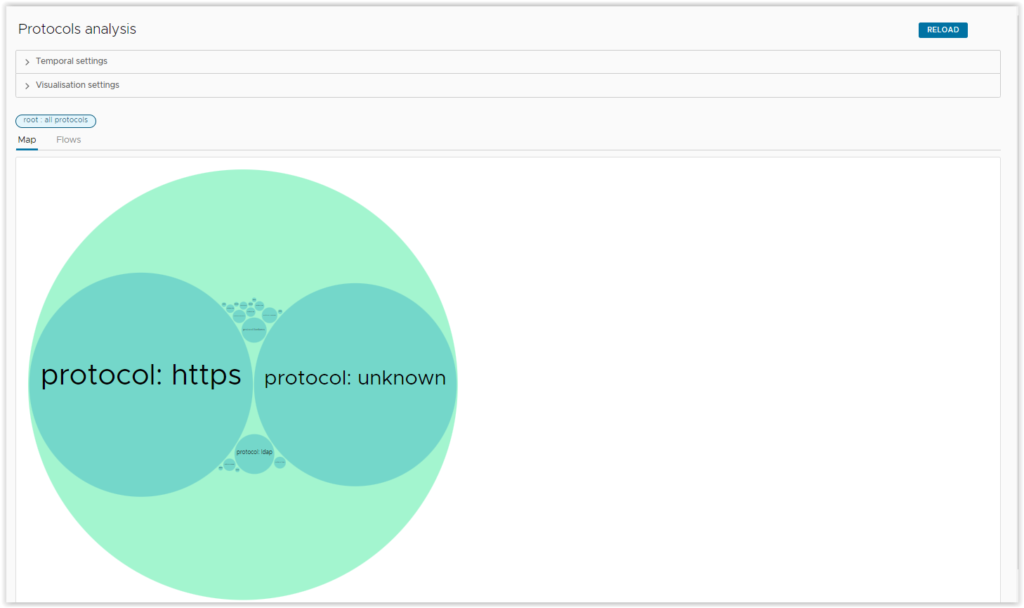

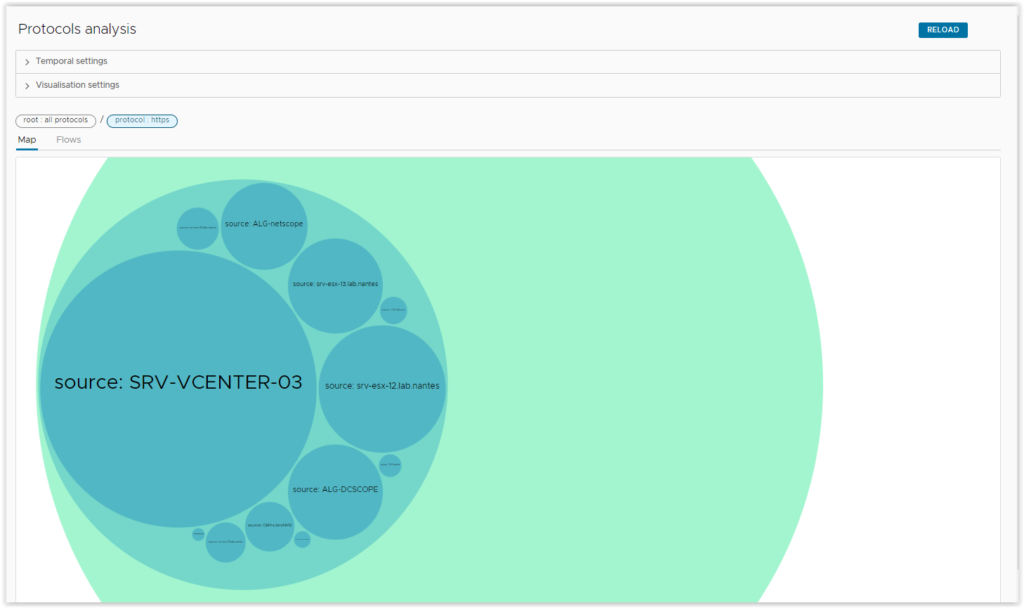

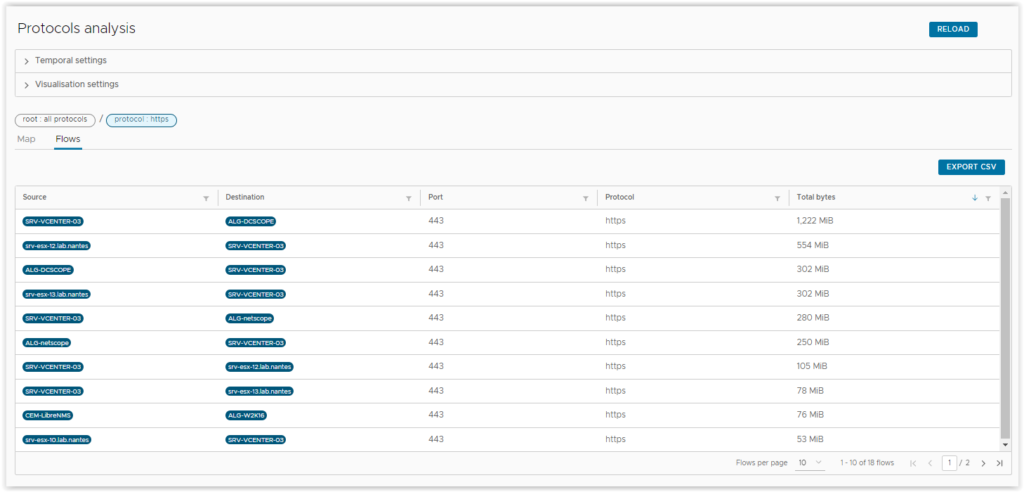

Le quatrième menu est Protocol Analysis, il est orienté « Protocole Réseau » avec des bulles drill-down.

En cliquant sur le protocole, vous retrouvez la liste des machines utilisées.

De la même manière, en sélectionnant HTTPS, vous obtenez la liste des VM qui utilise ce protocole. À noter, la taille de la bulle correspond au volume de Traffic échangé.

Il est possible évidemment d’avoir la liste de ces flux (flow).

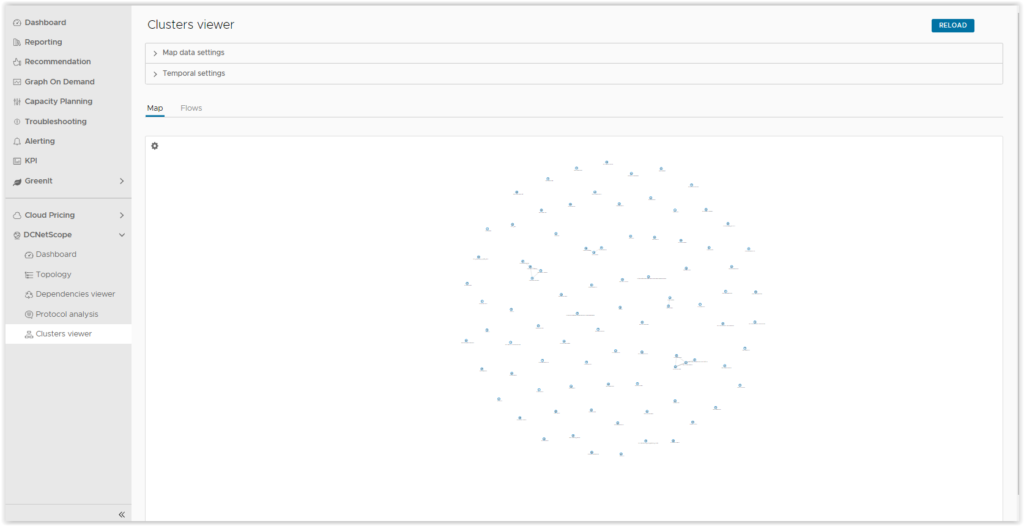

Enfin, le dernier menu Clusters Viewer est l’un de mes préférés ! il aurait pu s’appeler « Galaxie » !!!

Il permet de repérer visuellement les groupes de VM qui discutent ensemble (en zoomant).

En conclusion, c’est une première version qui me semble déjà très prometteuse !

Je vous conseille vivement de la tester rapidement si vous avez besoin de visibilité sur votre infrastructure VMware.

Un grand merci à Jonathan (et ses pauvres cahiers…) et à Martin pour avoir écouté les besoins utilisateurs !

Et aussi à Nicolas B et Gaetan B pour le beta-test et leur retour! (et aussi le REX sur une infra plus importante que sur un petit lab…).