Authentification Active Directory et vCenter SSO 5.5

Comment intégrer Active Directory avec Single-Sign-On (SSO) composant du vCenter 5.5. Cette intégration est assez simple dans son ensemble, je vous propose de suivre cette procédure qui pourra vous guider dans cette mise en place d’authentification.

Le composant SSO a été complètement réécrit avec la version VMware vSphere 5.5, ainsi la base de donnée RSA a été supprimé ce qui a permis d’éliminer une certaine complexité du composant. La version vCenter 5.5 a introduit également un nouveau type d’identification (Authentification intégrée à Windows).

Procédure

Pré-requis:

Assurez-vous que la résolution et le reverse DNS fonctionnent correctement et que votre Appliance vCSA est bien synchronisée à l’Active Directory (NTP).

Une des exigences pour l’intégration de vSphere SSO dans l’Active Directory est de disposer d’un nom principal de service SPN dans AD. Pour définir un SPN :

Une des exigences pour l’intégration de vSphere SSO dans l’Active Directory est de disposer d’un nom principal de service SPN dans AD. Pour définir un SPN :

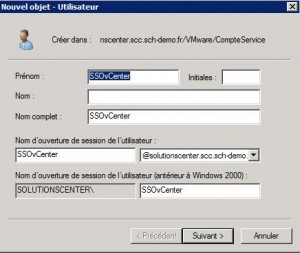

- Créer un compte de service pour SSO : SSOvCenter

- Prenez garde aux paramètres d’expiration du mot de passe attribués au compte.

- Une fois que le compte de service est créé, ouvrez une invite de commande en tant qu’administrateur sur le contrôleur de domaine et exécutez la commande suivante: setspn -S sts/[DOMAIN] [SERVICEACCOUNTNAME]

Des sources d’identité vous permettent de joindre un ou plusieurs domaines au SSO du vCenter.

- Ouvrez le vSphere Web Client (https://<ADDRESS>:9443/vsphere-client)

- Renseignez les crédentiels: [email protected]

Password (Windows) - Naviguez vers Administration > Single Sign-On > Configuration

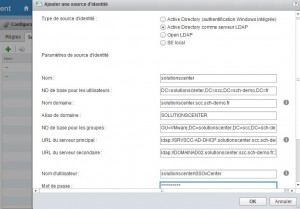

Utilisez le signe + pour ajouter votre nom de domaine en tant que nouvelle source d’identité. Sélectionnez Active Directory (authentification Windows intégrée) et renseignez les champs suivants comme décrit ci-dessous:

Nom de domaine, nom principal de service (SPN), le nom d’utilisateur principal (UPN) et le mot de passe que vous avez défini avec votre compte créé dans la console AD « Utilisateurs et ordinateurs ».

Si tous les champs ne sont plus encadrés en rouge, vous avez terminé la configuration avec succès et vous pouvez cliquer OK. A présent vous avez une source d’identité supplémentaire dans votre environnement VMware.

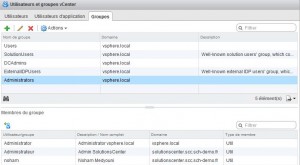

Restez connecté avec le compte [email protected]; puis accédez à la section de la configuration sur le côté gauche « Utilisateurs et groupes », sélectionnez l’onglet Groupes et mettre en évidence le groupe Administrateurs comme dans l’image ci-dessous. Près du bas de la page cliquez sur le bouton « Ajouter un membre ». Vous pouvez désormais rajouter des groupes utilisateurs ou des utilisateurs en tant que membre du groupe Administrators de votre environnement VMware.

Ci-dessous quelques KB répertoriés concernant le module SSO du vCenter:

KB 2033880: Troubleshooting VMware Single Sign-On configuration and installation issues in a Windows server (2033880)

KB 2058298: Creating and using a Service Principal Account in vCenter Single Sign-On 5.5(2058298)

KB 2058796: Logging into the vSphere Web Client 5.5 fails with the error: Provided credentials are not valid. (2058796)