L’équipe de MyVMworld est heureuse d’accueillir en guest-star Cédric Quillévéré pour ce premier crossover entre nos blogs respectifs !

Bonjour à tous !

On s’était dit entre collègues bloggers que ça pourrait être rigolo, de temps en temps, de faire des cross-overs entre MyVMworld.fr et vBlog.io ! Comme d’habitude, vu que la dream team de MyVMworld c’est tous des fainéants » [NDLR: Rognotudju !], je prends le lead et je vous propose ce premier « crossover-post ». J’espère que ces petits allers-retours ponctuels vous plairont ^^.

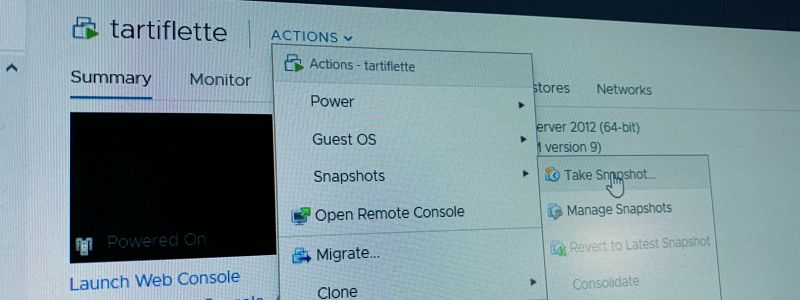

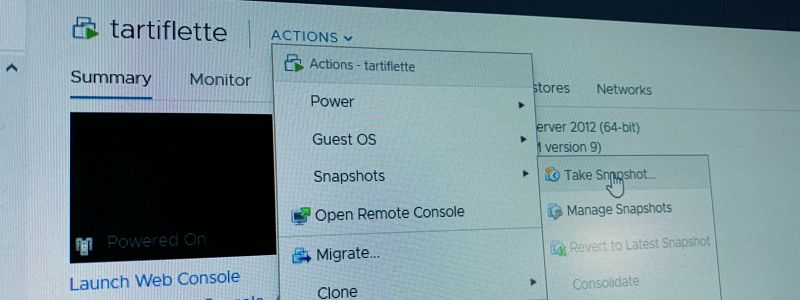

Après la grosse alerte vSAN de la rentrée 2018, impliquant des risques potentiels non négligeables de corruption de certains objets (voir ici https://vblog.io/bug-vsan-le-patch-est-disponible/ ), un autre bug a été référencé à peu près à la même époque par VMware, cette fois-ci sur les datastores classiques VMFS-5, VMFS-6 et NFS. Pour autant elle est passée un peu inaperçue, même si ses conséquences étaient du même ordre : un risque de corruption de données sur certaines machines virtuelles. Pour le coup, ce bug est lié aux snapshots et plus spécifiquement au format de snapshot SEsparse, utilisé par défaut sur VMFS-6, mais aussi sur VMFS-5 pour les machines à forte volumétrie (supérieures à 2To).

Ce dysfonctionnement est susceptible de se manifester sur une machine alors qu’elle dispose d’un snapshot actif (au format SEsparse, donc) et qu’elle génère un schéma d’opérations d’écriture sur disque spécifique. Vu la surface d’exposition potentielle (qui n’utilise pas les snapshots sur sa prod vSphere 6.x aujourd’hui ?), on imagine que, malgré tout, l’enchaînement de comportements « à risque » conduisant à une corruption ne doit pas être si fréquent que cela, sinon, tout le monde en parlerait depuis longtemps dans tout le Landerneau de l’IT ^^.

Ce bug spécifique est présent depuis ESXi 5.5 (en effet, sur ESXi 5.0 la taille limite d’un vmdk était de 2 To, donc le bug ne pouvait pas se manifester techniquement) jusqu’à ESXi 6.7u1 est désormais corrigé sur les derniers patchs 6.0, 6.5 et 6.7u1. Si vous êtes sur des hyperviseurs qui sont à jour depuis la fin Octobre 2018, vous êtes tranquille. Si ce n’est pas le cas, soyez vigilants avec vos VMs et vérifiez bien vos sauvegardes, en attendant la prochaine campagne de patch chez vous !

Le KB#59216 qui traite spécifiquement de ce bug est accessible ici : https://kb.vmware.com/s/article/59216