Des détails concernant un CVE que j’ai découvert l’année dernière maintenant que les différents patchs sont disponibles (et que tout le monde a réalisé ses mises à jour bien sûr !)

La problématique concernant la partie VDOM des équipements de sécurités FortiGate (de chez Fortinet).

Les VDOM permet de réaliser des instances pare-feu virtuel au sein d’un pare-feu physique des supers VRF !).

C’est une solution très utilisé par les MSSP afin de séparer ses différents clients ou des configurations particulières…

Revenons à notre faille, elle est assez « simple », dans une architecture avec 2 VDOM : A et B.

On as elle permet à un utilisateur A avec uniquement accès au VDOM A d’accéder aux ressources d’un VDOM B.

une petite demo !

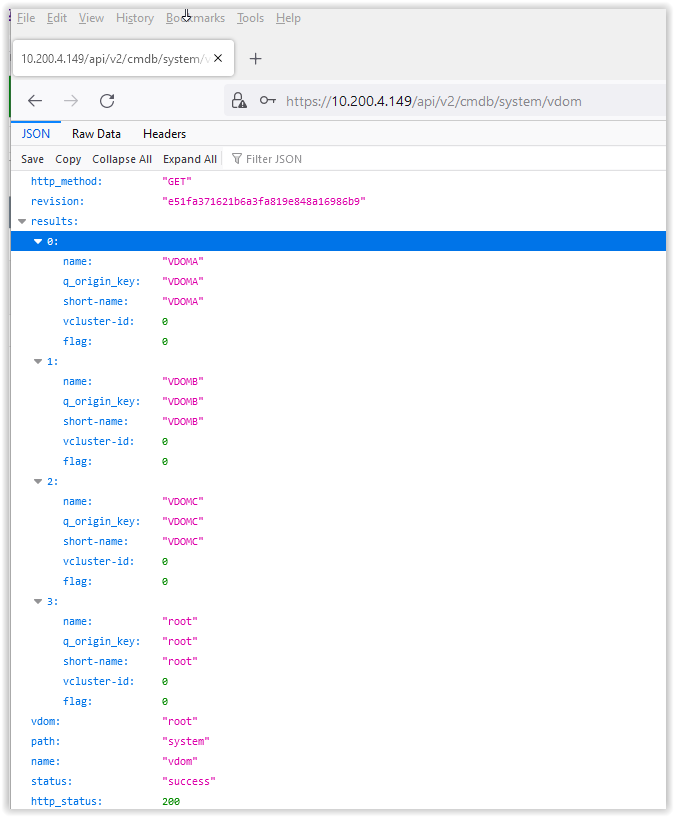

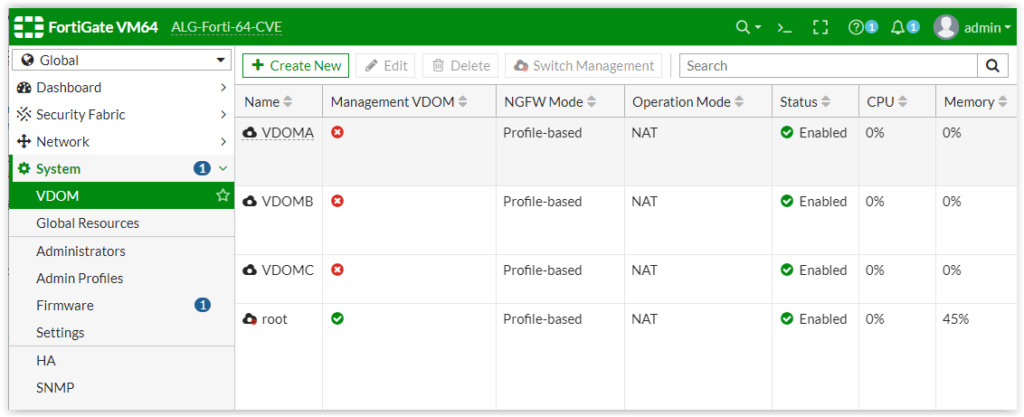

Mon pare-feu dispose de plusieurs VDOM

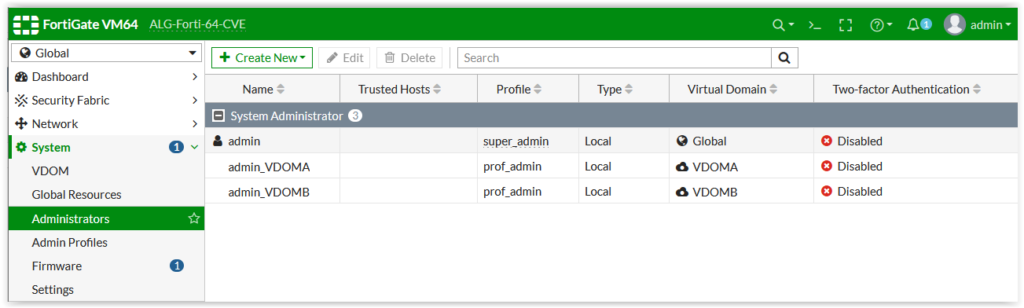

et des utilisateurs avec accès uniquement à leur VDOM

Depuis l’interface web, on a rien…

Mais dès qu’on passe par l’API (qui est utilisé par l’interface web), on peut récupérer la liste des VDOM

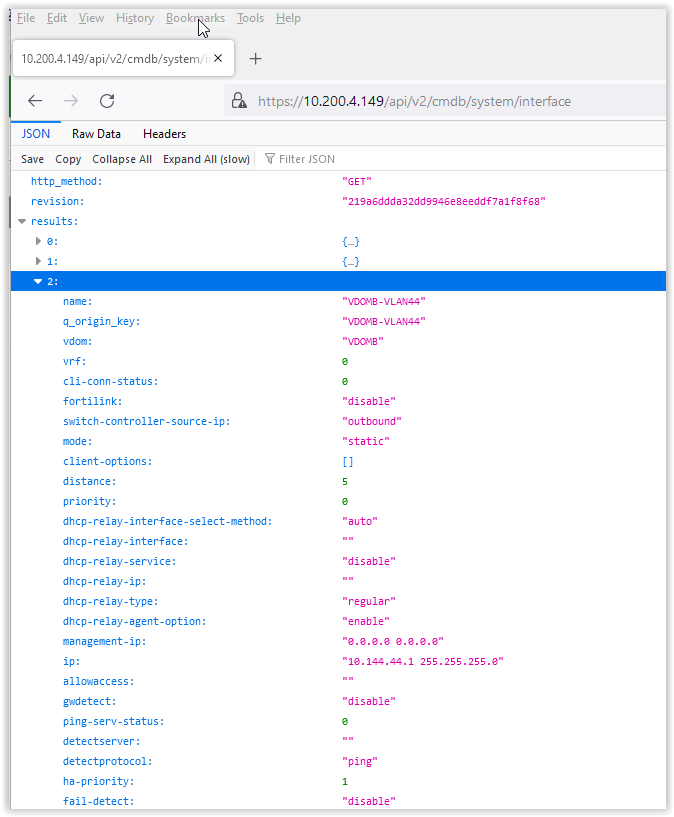

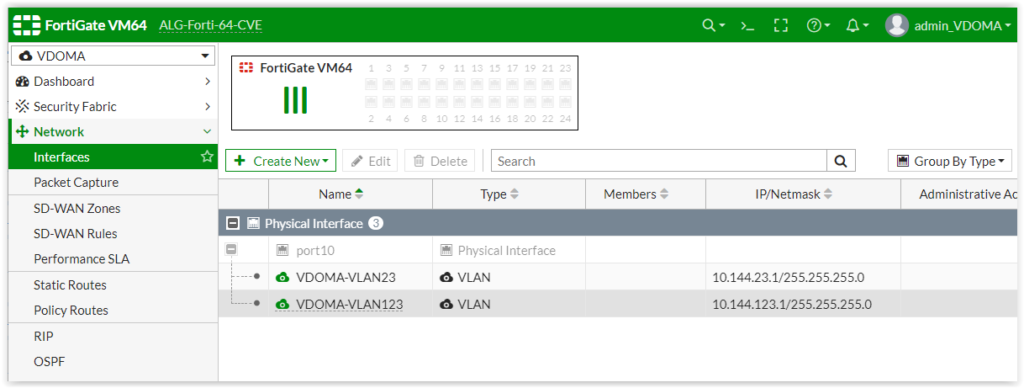

Et la liste des interfaces

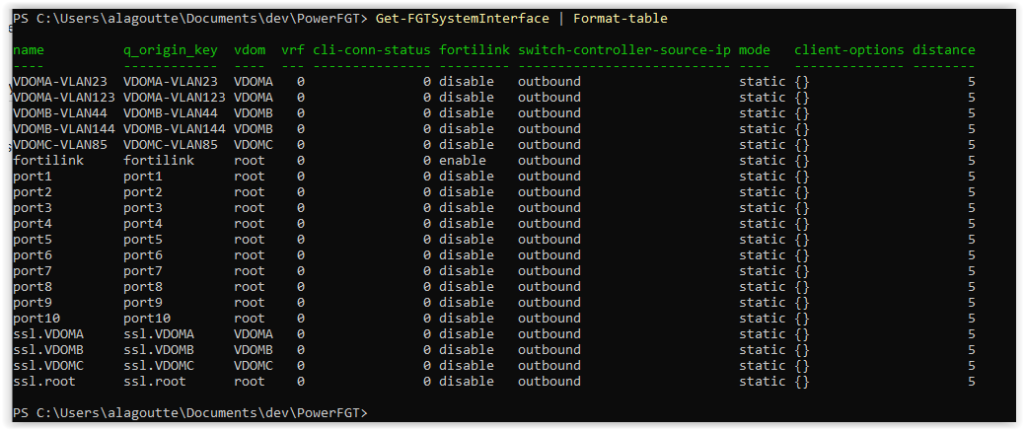

Avec l’excellent PowerFGT 😉 qui est mon outil pour interroger les équipements FortiGate en PowerShell (j’aurai l’occasion d’en reparler !), la même chose :

La connexion et l’accès à la liste des VDOM

et la liste des interfaces :

La faille est présente dans les versions FortiOS suivantes :

- FortiOS : 6.2.x

- FortiOS <= 6.4.8

- FortiOS <= 7.0.3

Et c’est corrigé en version 6.4.9 et 7.0.4!

Et la timeline concernant la découverte & correction

- 14 Septembre 2021: Signalement au PSIRT Fortinet

- 16 Septembre 2021: Confirmation du bug par PSIRT Fortinet

- 29 Octobre 2021: Affectation du score CVE (6.2) + Fix prévu pour décembre/janvier (6.4.8 et 7.0.3)

- 20 Décembre 2021: Retour de Fortinet, décalage des correctifs à la version 6.4.9 & 7.0.4

- 18 Janvier 2022: Retour de fortinet : 7.0.4 prévu fin janvier (Sortie au final le 27 Janvier)

- 26 Avril 2022: Sortie de la 6.4.9

- 2 Mai 2022: Diffusion de l’avis de sécurité sur le portail fortinet (PSIRT) => https://www.fortiguard.com/psirt/FG-IR-21-147

À bientôt pour des nouvelles CVE 😉